КТ и ПДн. Что можно, а что обязаны защищать.

Защита информации, относящейся к коммерческой тайне (КТ) реализуется на добровольной основе и по желанию владельца информационных ресурсов, которые включают в себя программно-технические средства обработки информации и саму информацию.

В отличие от КТ, защита персональных данных является обязательной, эта обязанность закреплена в Федеральном законе № 152-ФЗ «О защите персональных данных» от 26.01.2007 г. (далее – ФЗ-152). Кроме того, при организации процесса защиты информации, принадлежащей субъектам ПДн, Оператор обязан руководствоваться целым набором положений:

- Указ Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера» от 6 марта 1997г. (далее – Перечень);

- Федеральный Закон от 27.07.2006 № 152-ФЗ «О персональных данных»;

- Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» (далее – ПП РФ 1119);

- Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (далее – Приказ ФСТЭК № 21);

- Приказ ФСБ России № 387 от 10.07.2014 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности»;

- Нормативно-методический документ «Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)», утвержден приказом Гостехкомиссии России (далее – СТР-К);

- Стандарты предприятия (далее- СТО).

В соответствии со ст. 3 ФЗ-152 под персональными данными понимается любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

На основании ст. 19 упомянутого выше Федерального Закона при обработке персональных данных (далее – ПДн) должна обеспечиваться их защита путем определения актуальных угроз безопасности и организационных и технических мер, направленных на предотвращение вероятности реализации выделенных угроз в информационной системе персональных данных (далее – ИСПДн).

В соответствии с п. 2 Требований к защите ПДн, утвержденными Постановлением правительства РФ № 1119, безопасность ПДн при их обработке в информационной системе обеспечивается с помощью системы защиты (далее – СЗ) ПДн, нейтрализующей актуальные угрозы безопасности.

В соответствии с п. 3 Приказа ФСТЭК № 21 реализация мер осуществляется в рамках формирования СЗПДн в соответствии с Требованиями к защите ПДн при их обработке в ИСПДн, утвержденными ПП РФ № 1119.

Строгих требований, обязывающих необходимость разработки проектной документации, в том числе технического проекта, нет. Однако имеется другое обстоятельство, которое немаловажно и позволяет однозначно обосновать необходимость тех или иных затрат.

При построении любой системы важно понимать цели создания и задачи, возлагаемые на нее. Немаловажным фактором, определяющим и обоснующим проведения тех или иных работ, направленных на повышение защищенности конфиденциальной информации, является модель управления информационной безопасностью.

4 подхода к обеспечению защиты информации

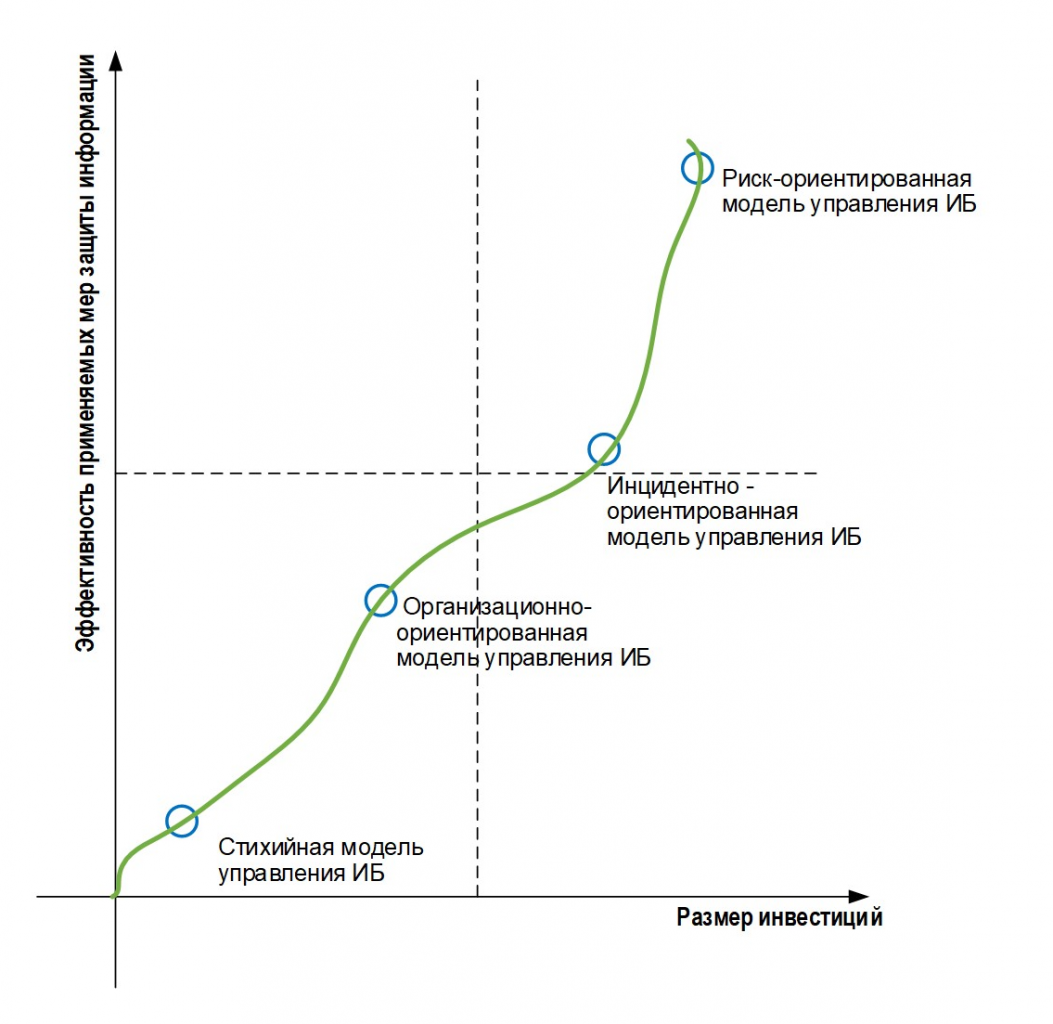

В области защиты информации принято выделять следующие модели развития направления по обеспечению защиты информации:

- стихийная модель управления ИБ;

- организационно-ориентированная модель управления ИБ;

- инцидентно - ориентированная модель ИБ;

- риск-ориентированная модель ИБ.

- Отдельный бюджет на развитие ИБ отсутствует;

- Централизованное управление ИБ отсутствует;

- Отсутствует принятый порядок действий при реагировании на инциденты;

- Управление ИБ отсутствует;

- Регламенты и политики по обеспечению ИБ отсутствуют.

- Бюджет на развитие ИБ выделяется после реализации инцидента нарушения ИБ;

- Централизованное управление ИБ отсутствует;

- Имеется принятый порядок действий при реагировании на инциденты;

- Управление ИБ выполняется после реализации инцидента;

- Имеющиеся в арсенале средства защиты нацелены на недопущение инцидентов, случившихся ранее.

- Бюджет на развитие ИБ составляет определенную долю от общего дохода;

- ИБ реализовано формально, разработаны регламенты, политики;

- Имеется регламент реагирования на инциденты;

- Имеется управление ИБ;

- Угрозы и уязвимости не учитываются при подборе средств защиты информации;

- Применяются базовые средства защиты.

- Бюджет на развитие ИБ является обязательной статьей расходов фирмы;

- Бюджет сбалансирован и учитывает риски;

- Проводится периодическая оценка рисков от реализации инцидентов нарушения ИБ;

- Система защиты информации формируется с целью уменьшения рисков;

- Процессы управления ИБ выстроены в соответствии с НПА РФ и международными стандартами.

Стихийная модель

С точки зрения затрат, самой затратной и наименее эффективной системой управления информационной безопасностью является стихийная модель. Управление ИБ начинается только после получения предписания от контролирующих органов или после наступления серьезного ИБ-инцидента. При этом, как правило, Заказчик убежден в том, что информационная безопасность и процессы, связанные с ней – пустая трата времени и денег. Если и устанавливаются средства защиты на рабочие места пользователей, то это происходит стихийно без точного понимания применяемых мер защиты.

Организационно-ориентированная модель

Организационно-ориентированная модель, в отличие от стихийной модели, имеет в основе инициативу руководства и персонала в управлении процессами защиты информации, однако, в силу разных обстоятельств, вся защита заканчивается на выпуске и соблюдении установленных в регламентах и политиках правилах. Но практика показывает, как бы строго не соблюдались правила обработки конфиденциальной информации, человеческие ошибки, невнимательность и неосведомленность пользователей увеличивают вероятность нарушения защищённости информационных активов.

Данная модель позволяет минимизировать злоумышленное воздействие со стороны внутренних нарушителей (персонала), но такого рода модель не позволяет обеспечить требуемый уровень защищенности от угроз со стороны внешних злоумышленников. При этом контроль за персоналом реализуется не в автоматизированном режиме, а следовательно, не в полном объеме, особенно в компаниях с большим штатом сотрудников.

«Бумажная» безопасность позволяет держать сотрудников в «ежовых рукавицах», но вот для внешнего злоумышленника такая модель управления ИБ не представляет особых проблем для реализации атак. Как правило, в такой модели управления ИБ статистика реализации инцидентов нарушения ИБ либо полностью отсутствует, либо фиксируются только случае нарушения инструкций и регламентов.

Инцидент-ориентированная модель

Инцидент-ориентированная модель управления ИБ имеет большую зрелость, чем ранее описанные модели, однако в таком подходе также имеется ряд недостатков. Основным – нерациональность расхода бюджета на защиту информации. Как правило, в таком случае планирование общего бюджета требует корректировок, нарушает стабильность функционирования всей Компании и вынуждает руководство выделять денежные средства не в самое удобное время и в весьма существенном объеме в разрезе основных затрат предприятия. Процесс обеспечения ИБ – это стресс для руководства, которое вынуждено «сидеть на пороховой бочке» и ждать, когда же ответственный за ИБ прибежит с дурной вестью о том, что снова взломан сервер и требуется закупить межсетевые экраны.

При таком подходе часто пытаются сделать все собственными силами, не прибегая к помощи специалистов, что еще больше усугубляет положение дел в Компании. Ухудшение происходит в тот момент, когда снова происходит инцидент и становится понятно, что средство защиты выбрано неправильно, настроено некорректно и его управлением никто не занимается. Документирование проводимых манипуляций со средствами защиты и информационной инфраструктурой, как правило, в такой модели никто не проводит.

При смене штата ответственных сотрудников клубок проблем в области ИБ еще больше запутывается. У новых сотрудников отсутствует понимание текущего состояния ИБ в организации, для чего были предприняты те или иные шаги существующей системы.

Риск-ориентированная модель

Риск-ориентированная модель является эталонной моделью развития как информационной безопасности, так и всего бизнеса в целом. Основным достоинством данного подхода является возможность управлять всеми процессами, происходящими в Компании. Управление в такой модели сопоставимо с методологией «разделяй и властвуй». Если кратко, то процесс управления ИБ представляет собой следующую последовательность действий:

1. Инвентаризация информационных ресурсов Компании.

2. Определение ценности ресурса и размера ущерба при его полной или частичной утрате.

3. Определение актуальных угроз информационной безопасности информационного ресурса и вероятности их реализации. На данном этапе дополнительно (для более точного расчета) могут быт определены актуальные уязвимости информационных системах.

4. Расчет величины риска от нарушения информационной безопасности информационного ресурса.

5. Подготовка пакета документов, фиксирующем результаты работ п.1 - 3.

В рамках проводимых ООО «ИЦ РЕГИОНАЛЬНЫЕ СИСТЕМЫ» работ по созданию и внедрению систем защиты информации формируется следующий пакет документов, соответствующий ГОСТам 34 серии и СТР-К:Данные документы являются минимальным и обязательным набором для начала управления информационной безопасностью согласно риск-ориентированной модели.

- отчет об обследовании объекта защиты – в данном документе фиксируются результаты инвентаризации информационных ресурсов, требующих обеспечения ИБ;

- модель угроз нарушения информационной безопасности - в данном документе проводится анализ угроз и уязвимостей, формируется модель нарушителя, определяются актуальные угрозы и вероятность их реализации;

- техническое задание на создание системы защиты информации - в данном документе определяются с учетом специфики объекта защиты и актуальных угроз нарушения информационной безопасности основные требования к функционированию системы защиты информации;

- пакет организационно-распорядительных документов по обеспечению информационной безопасности в Компании.

Получите полный комплекс по защите персональных данных

6. Принятие рисков и начало работ по снижению величины выявленных рисков. Для снижения величины рисков как правило применяют две методики:

- снижение размера ущерба и принятие того обстоятельства, что информационный ресурс может быть утрачен, а Компания понесет затраты. В этом случае затраты должны быть определены в денежном эквиваленте;

- снижение вероятности реализации актуальных угроз согласно п.7 – 10 и, как следствие, величины риска.

8. Установка и настройка средств защиты информации.

9. Ввод в действие организационно-распорядительных документов по защите информации.

10. Эксплуатация защищенной информационной системы, поддержание эффективной работы системы защиты информации.

11. Периодическая оценка эффективности применяемых мер по снижению риска. Выполняется посредством мониторинга и анализ системы управления ИБ в целом.

12. Улучшение качества работы системы защиты информации, пересмотр результатов оценки рисков. Как правило, на данном этапе принимается решение о модернизации системы защиты информации и возвращаются к п.5. Рекомендуемая периодичность – 1 раз в 3 года, согласно требованиям НПА РФ.

Схематично данную последовательность действий можно представить в следующем виде:

Все вышеперечисленные этапы должны быть задокументированы и с установленной периодичностью обновляться.

Именно такой подход позволит управлять всем без резких перекосов и ненужных вложений, не паниковать, а действовать уверенно и согласно установленному плану. Такой подход позволит любой процесс, даже самый сложно формализуемый, сделать легко управляемым.

В связи с вышесказанным проектные решения являются не вынужденной тратой, позволяющей на определенной срок забыть о проблемах защиты информации, а способом упорядочивания всех процессов Компании.

Приведенные модели управления ИБ определяют зрелость компании, в том числе и в процессах управления бизнеса. С экономической точки зрения, распределение данных моделей и расходов на обеспечение информационной безопасности выглядит следующим образом:

Таким образом, можно сделать вывод о том, что проектная документация необходима в том случае, когда руководство Компании заинтересовано в четком понимании происходящих в ней информационных процессах, понимании своей системы защиты информации, планирует контролировать бюджет на создание и поддержание СЗИ, руководствуясь правилом «необходимо и достаточно», а также для наиболее эффективного управления информационными системами и системами защиты информации.

Защита ПДн в ГИС

При обработке ПДн в ИСПДн, принадлежащей или находящейся в эксплуатации государственного органа, является государственной информационной системой (далее – ГИС). В соответствии с п. 13 Приказа ФСТЭК 17 для обеспечения защиты информации, содержащейся в ГИС, проводится разработка и внедрение системы защиты информации информационной системы.

Создание системы защиты информации (далее – СЗИ) автоматизированной системы осуществляется согласно СТР-К ("Специальные требования и рекомендации по технической защите конфиденциальной информации"). В соответствии с п. 3.7 в разработку СЗИ автоматизированной системы входят следующие стадии создания:

- предпроектная стадия, включающая предпроектное обследование объекта, аналитического обоснования необходимости создания СЗИ и технического (частного технического) задания на ее создание;

- стадия проектирования (разработки проектов), включающая разработку СЗИ в составе объекта;

- стадия ввода в действие СЗИ, включающая опытную эксплуатацию и приемо-сдаточные испытания средств защиты информации.

СЗИ для ГИС разрабатывается на основании технического задания на создание информационной системы (далее – ИС) и (или) технического задания (частного технического задания) на создание СЗИ ИС в соответствии с п. 15 Приказа ФСТЭК 17. Разработка СЗИ включает в себя:

- проектирование СЗИ ИС;

- разработку эксплуатационной документации на СЗИ ИС;

- макетирование и тестирование СЗИ ИС (при необходимости).