Только цифры

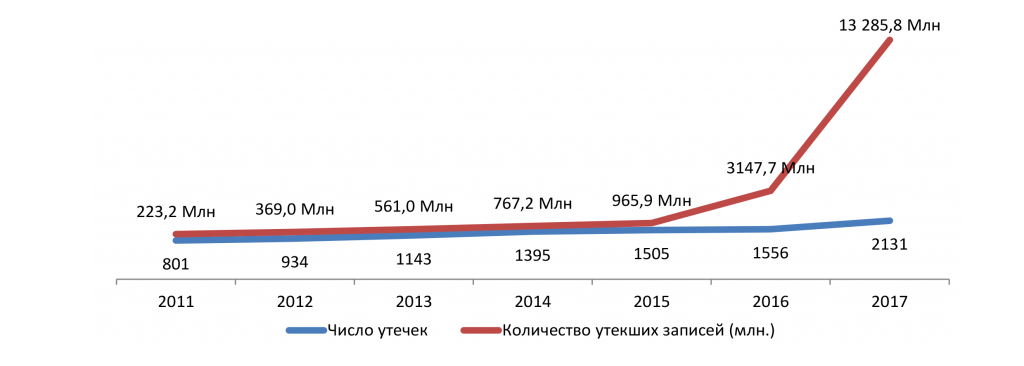

- В 2017 году в мире был обнародован (в СМИ и иных источниках) и зарегистрирован Аналитическим центром InfoWatch 2131 случай утечки конфиденциальной информации, что на 36,9% превышает количество утечек, зарегистрированных в 2016 году.

- Внешние атаки стали причиной 42% утечек данных. Доля утечек информации вследствие внешних атак выросла на четыре процентных пункта по сравнению с аналогичным показателем 2016 года.

- 86% утечек были связаны с компрометацией персональных данных и платежной информации. Всего за исследуемый период было скомпрометировано более 13,3 млрд записей — в четыре раза больше, чем годом ранее.

- В 2017 году зафиксировано 39 «мега-утечек», в результате каждой из которых «утекло» не менее 10 млн записей. Совокупно на такие утечки пришлось 98,6% всех скомпрометированных записей.

- Число «мега-утечек» к данным 2016 года сократилось на 12%, однако «мощность» (объем записей в расчете на одну утечку) «мега-утечек» увеличилась почти в 5 раз и составила 336 млн записей на утечку.

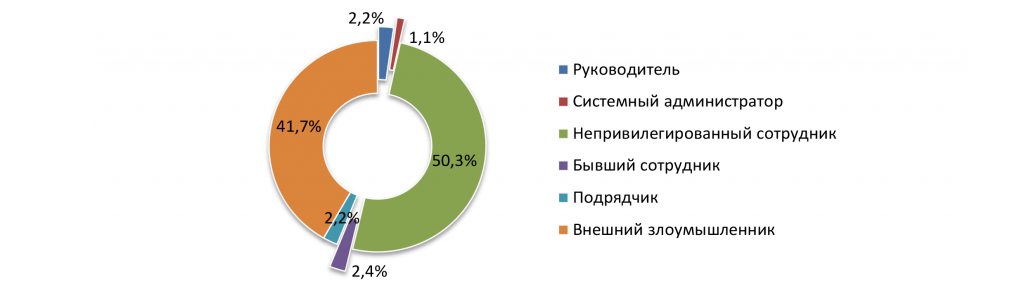

- В 53% случаев виновными в утечке информации оказывались сотрудники, в 2,2% случаев — высшие руководители организаций.

Аналитический центр компании InfoWatch представляет ежегодный отчет об исследовании утечек конфиденциальной информации в мире.

Все более очевидной кажется мысль, что утечки данных необходимо рассматривать как высоковероятное событие. Это означает, что усилия организаций — обладателей информации должны быть направлены не только на предотвращение утечек, но и на разработку комплексных подходов и мер реагирования на случившийся инцидент.

Как и прежде, утечки данных вызывают повышенный интерес СМИ. Любая крупная компания с «громким» именем гарантированно получает внимание журналистов в случае, если есть хоть малейший намек на утечку данных по ее вине. В 2017 году такого внимания удостоились крупнейшие глобальные компании: Accenture, Adobe Systems, Air India, AliExpress, Amazon, AMD, Apple, Bank of America, Blizzard Entertainment, BMW, Deloitte, eBay, Electronic Arts, Equifax, Facebook, Google, HBO, Home Depot, HP, Huawei, Kmart, LinkedIn, Lloyds, Netflix, Pratt Industries, Qantas, Samsung, Seagate Technology, Siemens, Starbucks, T-Mobile, Twitter, Uber, Valve, Vodafone, Volvo, WhatsApp, Xiaomi, Yahoo.

В исследуемом периоде большое число сообщений об утечках данных содержит денежную оценку потерь организаций, а также субъектов персональных данных. Этот факт свидетельствует, как минимум, о повышенной значимости утечек для бизнеса, подтверждает тезис, что утечка данных — проблема не только и не столько информационной, но в большей степени экономической безопасности.

Исследования предыдущих лет с очевидностью показали отсутствие региональной специфики в вопросах, касающихся основного набора факторов, которые формируют картину утечек конкретного региона. В целом, этот тезис нашел подтверждение в 2017-м году, с той оговоркой, что распределение утечек по каналам все же имеет географические особенности.

Авторы работы уверены, что выводы исследования будут интересны практикующим специалистам в области информационной и экономической безопасности, представителям средств массовой информации, собственникам и высшему менеджменту организаций, оперирующих информацией ограниченного доступа (коммерческая, банковская, налоговая тайна) и иными ценными информационными активами.

Методология

Исследование проводится на основе собственной базы данных, пополняемой специалистами Аналитического центра InfoWatch с 2004 года. В базу попадают публичные сообщения о случаях утечки информации из коммерческих, некоммерческих, государственных, муниципальных организаций, госорганов, которые произошли вследствие умышленных или неосторожных действий сотрудников и иных лиц. База утечек InfoWatch насчитывает десятки тысяч зарегистрированных инцидентов.

В ходе наполнения базы каждая утечка классифицируется по ряду критериев, таких как размер организации, сфера деятельности (отрасль), размер причинённого ущерба, тип утечки (по умыслу), канал утечки, типы утекших данных, вектор воздействия.

Инциденты также классифицируются по характеру действий нарушителя. Наряду с «простыми» утечками авторы исследования выделяют «квалифицированные» утечки: когда сотрудник, имеющий легитимный доступ к данным, использует полученные сведения в целях мошенничества (манипуляции с платежными данными, инсайдерской информацией); когда сотрудник получает доступ к данным, которые не нужны ему для исполнения служебных обязанностей (превышение прав доступа).

По оценке авторов, исследование охватывает не более 1% случаев предполагаемого совокупного количества утечек из-за высокого уровня латентности инцидентов, связанных с компрометацией информации. Однако критерии категоризации утечек подобраны так, чтобы исследуемые множества (совокупности категорий) содержали достаточное или избыточное количество элементов — фактических случаев утечки. Такой подход к формированию поля исследования позволяет считать полученную выборку теоретической, а выводы исследования и выявленные с учетом данной выборки тренды — репрезентативными для генеральной совокупности. При формировании диаграмм по отдельным разрезам из выборки исключены утечки, классифицированные по основному критерию разреза как неопределенные.

При составлении отраслевой карты и диаграмм раздела «Отраслевая карта» авторы целенаправленно вывели за рамки исследования утечки с несоразмерно большим (более 10 млн записей) количеством скомпрометированных данных. Утечки с незначительным (менее 100 записей) количеством утекших данных также удалены из выборки. Это сделано для того, чтобы избежать искажений, которые внесли бы крупные утечки в отраслевую картину. Использование ограниченной выборки для построения диаграмм в названном разделе специально оговаривается.

Случаи нарушения конфиденциальности информации и иные инциденты информационной безопасности (ИБ), например DDoS-атаки, не повлекшие утечек данных, а также утечки с неясным источником данных, когда неизвестно, какой организации принадлежали скомпрометированные данные, не включаются в выборку.

Авторы настоящего исследования не ставили перед собой задачи определить точное количество произошедших утечек, оценить причинённый ими реальный или возможный финансовый ущерб. Исследование направлено на выявление динамики процессов, характеризующих глобальную, отраслевую и региональную картину происшествий, связанных с утечками информации.

Результаты исследования

В 2017 году Аналитическим центром InfoWatch был зарегистрирован 2131 случай утечки конфиденциальной информации (см. Рисунок 1).

Число утечек информации и объем данных (записей), скомпрометированных в результате утечек. 2011 – 2017 гг.

Объем данных, скомпрометированных в результате утечек, составил более 13,3 млрд записей, — номера социального страхования, реквизиты пластиковых карт и иная критически важная информация.

Рисунок 2. Число зарегистрированных утечек информации, 2006 -2017 гг.

Количественные показатели утечек в 2017 году вновь показали взрывную положительную динамику. Если в 2016 году прирост числа утечек к предыдущему году составил 3,4%, то в 2017 году число утечек выросло на 36,9%.Впервые за все время наблюдений мы зафиксировали четырехкратное увеличение объема данных (записей), скомпрометированных в результате утечек, и существенный (более, чем в три раза) рост объема скомпрометированных данных (записей) в расчете на одну утечку («мощность» утечки) см. Рисунок 5.

Рисунок 3. Динамика роста числа утечек и объема скомпрометированных данных (записей). 2011 -2017 гг.

В 2017 году зарегистрировано 802 (41,7%) случая утечки информации, причиной которых стал внешний злоумышленник. В 1120 (58,3%) случаях утечка информации произошла по вине внутреннего нарушителя (см. Рисунок 4).

Рисунок 4. Распределение утечек по вектору воздействия, 2017 г.

В среднем, на одну «внешнюю» утечку приходится 8,23 млн скомпрометированных данных (записей). Для сравнения — в результате одной утечки данных по вине или неосторожности внутреннего нарушителя было скомпрометировано в среднем 4,2 млн данных (записей). По вине внешнего злоумышленника за год было скомпрометировано 6,6 млрд данных (записей) — это составляет 58,3% от совокупного объема скомпрометированных в 2017 году данных (записей). Внешние атаки спровоцировали 18 из 39 зафиксированных «мега-утечек».

Увеличение объемов скомпрометированных данных (записей) не связано с одной или несколькими утечками. Скорее, можно говорить о системном росте среднего объема данных (записей), скомпрометированных в результате крупных утечек вообще, «мега-утечек» в частности. В 2017 году зафиксировано 39 «мега-утечек», что на 12% меньше, чем годом ранее. При этом объем скомпрометированных записей в расчете на одну «мега-утечку» («мощность» утечки) увеличился почти в пять раз и составил 336 млн данных (записей) см. Рисунок 5.

Рисунок 5. «Мощность» (объем скомпрометированных данных (записей) в расчете на одну утечку) для утечек вообще и «мега-утечек». 2011 -2017 гг.

В результате «мега-утечек» скомпрометированы около 13 млрд данных (записей) или 98,6% от совокупного объема данных (записей), «утекших» в 2017 году.

Применительно к «мега-утечкам» следует отметить два момента. Во-первых, такие утечки оказываются чрезвычайно затратными для организаций, их допустивших. Это связано как с прямыми расходами на устранение последствий, так и с многомиллионными компенсациями пострадавшим.

bleepingcomputer.com: Бюро кредитных историй Equifax в ходе третьего квартала 2017 г. потеряло 87,5 млн долл. США, ликвидируя последствия утечки персональных данных более 145 млн человек. Об этом свидетельствуют данные отчетности компании за III квартал 2017 года. Прямые расходы составили 55,5 млн, еще 17,1 млн было потрачено в рамках реализации мер по реагированию (в том числе на оплату профессиональных услуг), а 14,9 млн ушло на возмещение ущерба клиентов. Руководство Equifax заявляет, что в ближайшие месяцы предстоят дополнительные расходы в размере от 56 млн до 110 млн. Причем эта оценка не учитывает возможные издержки, связанные с судебными процессами в ряде американских штатов.

Во-вторых, данные (записи), скомпрометированные в результате мега-утечек, все чаще становятся основной для огромных хранилищ информации, которые создаются и управляются, предположительно, организованными киберпреступными группировками.

medium.com: Исследователи безопасности из компании 4iQ обнаружили в «темной паутине» огромное хранилище, содержащее 1,4 млрд учетных данных. Файл объемом 41 ГБ включает 252 источника утечек, среди которых Yahoo, MySpace, LinkedIn и многие другие известные сервисы. Последнее обновление датировано 29 ноября 2017 г. Как отмечают специалисты 4iQ, это не просто список записей, а интерактивное агрегированное хранилище, которое позволяет быстро искать дополнительную информацию, связанную с утекшими данными.

Большие хранилища данных также создаются легальными обладателями информации — например, ретейлерами, перевозчиками, бюро кредитных историй, операторами страховых и пенсионных фондов и пр. Само существование таких хранилищ создает неизвестные ранее риски компрометации больших массивов данных, что связано с повышенным интересом хакеров к подобным объектам, неизбежностью ошибок или злонамеренных действий обслуживающего персонала.

cnet.com: В Интернете обнаружено хранилище информации о более чем 123 млн американских домохозяйств — от номеров телефонов до потребительских предпочтений. Информация размещалась на неправильно сконфигурированном облачном хранилище Amazon Web Services S3. По данным исследователей, облачный репозиторий принадлежит компании Alteryx. В общей сложности таблица содержит 3,5 млрд полей, которые объединяют исходные и смоделированные данные о потребительском поведении практически всех домохозяйств в США.

Эффект от компрометации данных, содержащихся в больших хранилищах, может быть самым неожиданным. Современные средства извлечения информации из разрозненных данных позволяют сопоставить совершенно не связанные на первый взгляд сведения, сделать выводы, подчас неудобные для отдельных персон и организаций. Потенциальный репутационный ущерб от обнародования таких выводов может быть сильно недооценен.

sueddeutsche.de: В распоряжении немецкой газеты Suddeutsche Zeitung оказались более 13,4 млн документов юридической компании Appleby. Обнародованные документы показывают вероятную связь секретаря администрации президента США с олигархами, схему инвестиций королевы Великобритании Елизаветы II в офшорные фонды на Каймановых и Бермудских островах. Также в расследовании рассказывается, как уходили от налогов компании Nike, Apple, Uber и Facebook.

К сожалению, организации по-прежнему демонстрируют неумение или нежелание работать с последствиями крупных утечек в публичной плоскости. Нередки случаи, когда компания просто игнорирует установленную законом обязанность сообщать о крупных утечках.

bloomberg.com: В нарушение правил оповещения об инцидентах информационной безопасности, Uber вовремя не уведомил регуляторов и пострадавших об утечке данных 57 млн клиентов. Компания предпочла вести переговоры с хакерами. Известно, что злоумышленникам было выплачено 100 тыс. долл. США в обмен на неразглашение украденной информации. Имена хакеров в Uber называть отказываются.

В 2017 году в 53% случаев виновниками утечек информации были настоящие (50,3%) или бывшие (2,4%) сотрудники организаций, что на 10,4 п. п. и 0,2 п. п. выше показателей 2016 года. Более чем в 2% случаев была зафиксирована вина руководителей (топ-менеджмент, главы департаментов и отделов) и системных администраторов.

Увеличение доли сотрудников в распределении утечек по виновнику заставляет в очередной раз акцентировать внимание на особой природе «внутренних» утечек — современная картина утечек требует от служб информационной безопасности построения системы комплексной защиты как от внешнего, так и от внутреннего нарушителя. Увлечение исключительно одним вектором (направлением) в данном вопросе недопустимо.

В этой связи вряд ли будет излишним упомянуть о проблеме «привилегированного» пользователя — сотрудника, который имеет доступ практически ко всей информации в компании. Действия такого пользователя, как правило, не контролируются службой безопасности, что приводит к разрушительным последствиям.

khaleejtimes.com: 28-летняя уроженка Индии работала руководителем отдела продаж в одном из банков ОАЭ. Пользуясь своим привилегированным положением, она копировала из электронной системы данные о клиентах (имена, даты рождения, состояние счетов и номера банковских карт), а затем передавала полученную информацию своему земляку. От действий преступной группы пострадали более 2500 клиентов банка, злоумышленникам удалось похитить со счетов порядка 300 тыс. долл. США.

Доля утечек, случившихся на стороне подрядчиков, чей персонал имел легитимный доступ к охраняемой информации, составила 2% (см. Рисунок 6).

Рисунок 6. Распределение утечек по источнику (виновнику), 2017 г.

Доля утечек персональных и платежных данных в распределении утечек по типу информации в 2017 году снизилась на 7 п. п., составив 86% (см. Рисунок 7).

Рисунок 7. Распределение утечек по типам данных, 2017 г.

С полной версией отчета вы можете ознакомиться по ссылке.